Pada kesempatan kali ini saya menulis writeup dan untuk pertama kalinya saya bermain di HTB ( HackTheBox ) dan juga suatu ilmu baru untuk saya.

Service Enumerasi Via Nmap

saat saya mengakses mesin Shoppy dan mendapatkan IP 10.10.11.180 saya langsung melakukan enumerasi menggunakan NMAP.

Pada gambar tersebut terdapat 2 port yang terbuka yaitu port 22 ( SSH ) dan port 80 (HTTP) yang berdomain shoppy.htb

Baca Juga : Tutorial Hack Password Wifi Password Dengan Fluxion

saat mengakses domain tersebut saya langsung melakukan scanning directory dan subdomain pada domain shoppy.htb

Enumerasi Directory Via Dirsearch

saya mendapatkan form login admin, setelah itu saya melakukan bypass login admin menggunakan payload: admin'||'1==1

selain itu saya juga mendapatkan subdomain yang beralamat : mattermost

Referensi : https://book.hacktricks.xyz/pentesting-web/login-bypass

Mattermost Subdomain.

terdapat fitur search pada dashboard admin yang dimana saat kita menginput admin akan muncul button download yang berisi username:password berextensi .json

http://shoppy.htb/admin/search-users?username=admin’||’1==1

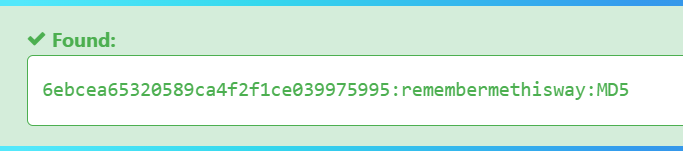

type encrypt password adalah md5 dan saya mencoba untuk meng-Decrypt md5 tersebut di website hashes.com dan ternyata password tidak di temukan alias gagal decrypt untuk user admin.

lalu saya mencoba kembali untuk user josh dan berhasil men-Decrypt password md5 tersebut.

setelah itu saya langsung menuju ke subdomain mattermost.shoppy.htb dan login sebagai user josh.

setelah login saya membuka semua fitur yang ada pada dashboard tersebut dan terdapat percakapan josh yang berisi kredensial mesin.

tidak berfikir panjang karna diawal terdapat port ssh open saya langsung login menggunakan kredensial tersebut untuk mengakses mesinnya.

Login Mesin Via SSH

└─$ ssh [email protected]

lalu saya menginput command sebagai berikut untuk melihat user jaeger diizinkan menjalankan /home/deploy/password-manager

jaeger@shoppy:~$ sudo -l

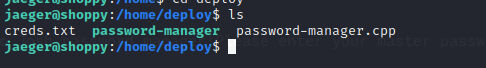

lalu saya berpindah directory ke /home/deploy saya mendapatkan 3 file yang berbeda

saya membuka password-manager menggunakan perintah berikut :

jaeger@shoppy:/home/deploy$ cat password-manager

dan saya mendapatkan password untuk menjalankan file password-manager tersebut.

setelah itu saya menjalankan password-manager dengan perintah berikut:

jaeger@shoppy:~$ sudo -u deploy /home/deploy/password-manager

dan mendapatkan ssh user deploy lalu saya login ssh kembali menggunakan kredensial tersebut.

Exploitation Root Via Docker Escape

setelah itu saya melakukan exploitasi menggunakan docker escape, karna sebelumnya saya melihat josh akan deployment menggunakan docker.

untuk perintah yang saya gunakan adalah berikut:

docker run -v /:/mnt --rm -it alpine chroot /mnt sh

dan akhirnya saya berhasil mendapatkan flag root pada mesin shoppy, jika ada penulisan yang salah mohon dimaafkan. semoga bermanfaat dan terima kasih.

happy hacking! 🙂